Восстановление файлов после вируса шифровальщика

Вирусов-шифровальщиков в природе существует великое множество. Каждый реализует свой подход по повреждению пользовательских данных, действует по своему сценарию. И ввиду того, что объёмы пользовательских данных зачастую немаленькие а вирусу надо действовать быстро, чтобы успеть повредить побольше, не нагружая систему и не занимая ресурсов, появляются возможности для восстановления информации «малой кровью». То есть далеко не всегда надо стремиться заплатить вымогателям, и нередко в нашей лаборатории удаётся решить задачу и вернуть пользователям неповреждённые файлы без многотысячного долларового выкупа мошенникам.

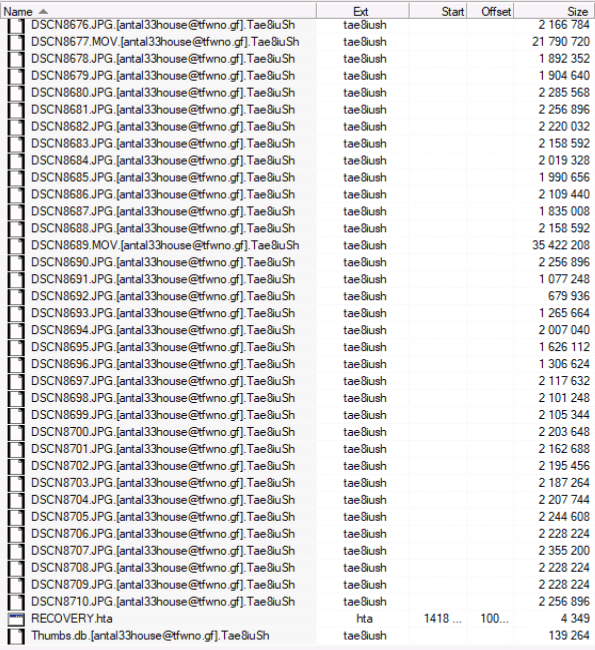

Обратился в нашу лабораторию заказчик из г. Кирова, чей диск был заражён вирусом-шифровальщиком, в результате все файлы в нескольких несистемных каталогах, типа «Фото» и «Учёба» стали выглядеть таким образом:

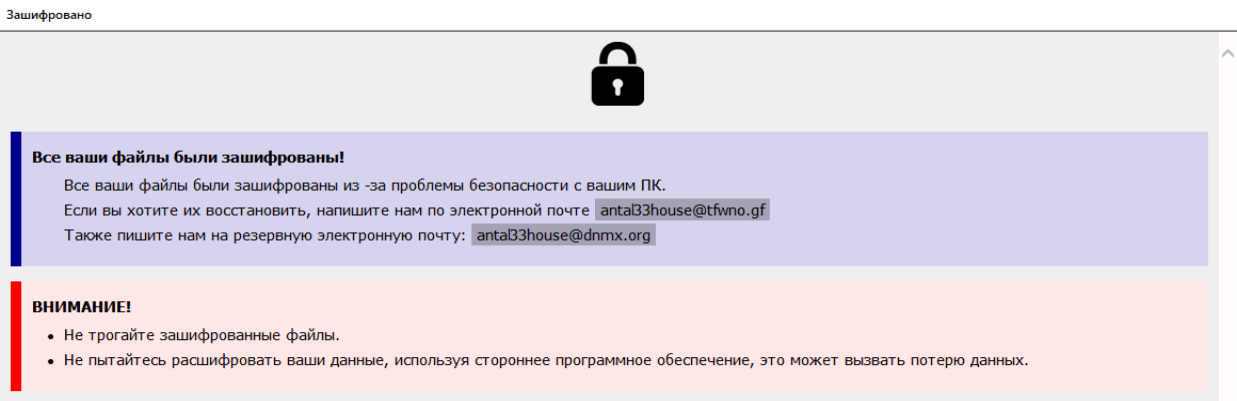

С расширением «tae8iush». К слову, расширение может быть произвольно другим. Файл «RECOVERY.hta», с требованием выкупа злоумышленникам, является исполняемым, автоматически запускается через приложение mshta.exe (Microsoft HTML Application Host) и содержит HTML код, включающий стили, base64 гифку и текст:

Все ваши файлы были зашифрованы из-за проблемы безопасности с вашим ПК.

Если вы хотите их восстановить, напишите нам по электронной почте antal33house@tfwno.gf

Также пишите нам на резервную электронную почту: antal33house@dnmx.org

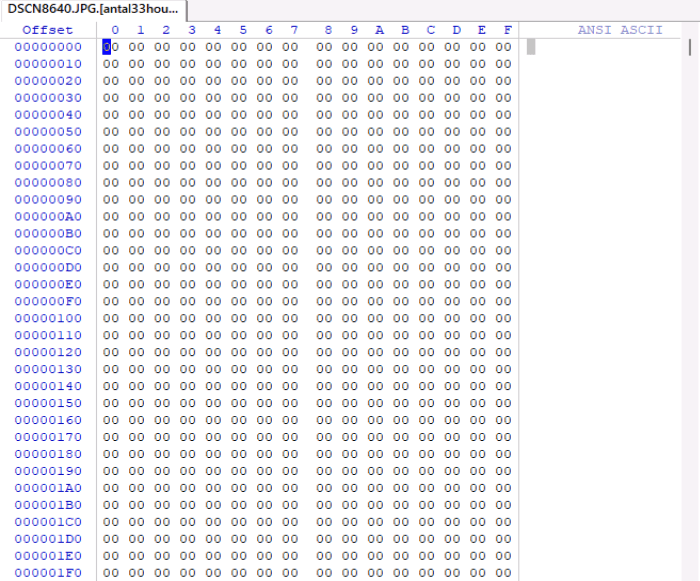

Беглое изучение вопроса выявило, что при выгрузке файла на сторонний носитель, полученный файл имеет ожидаемый размер, но содержимое 00h:

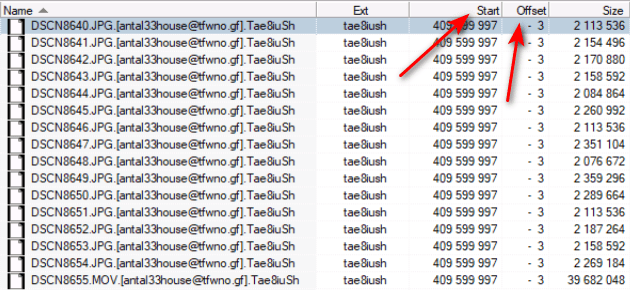

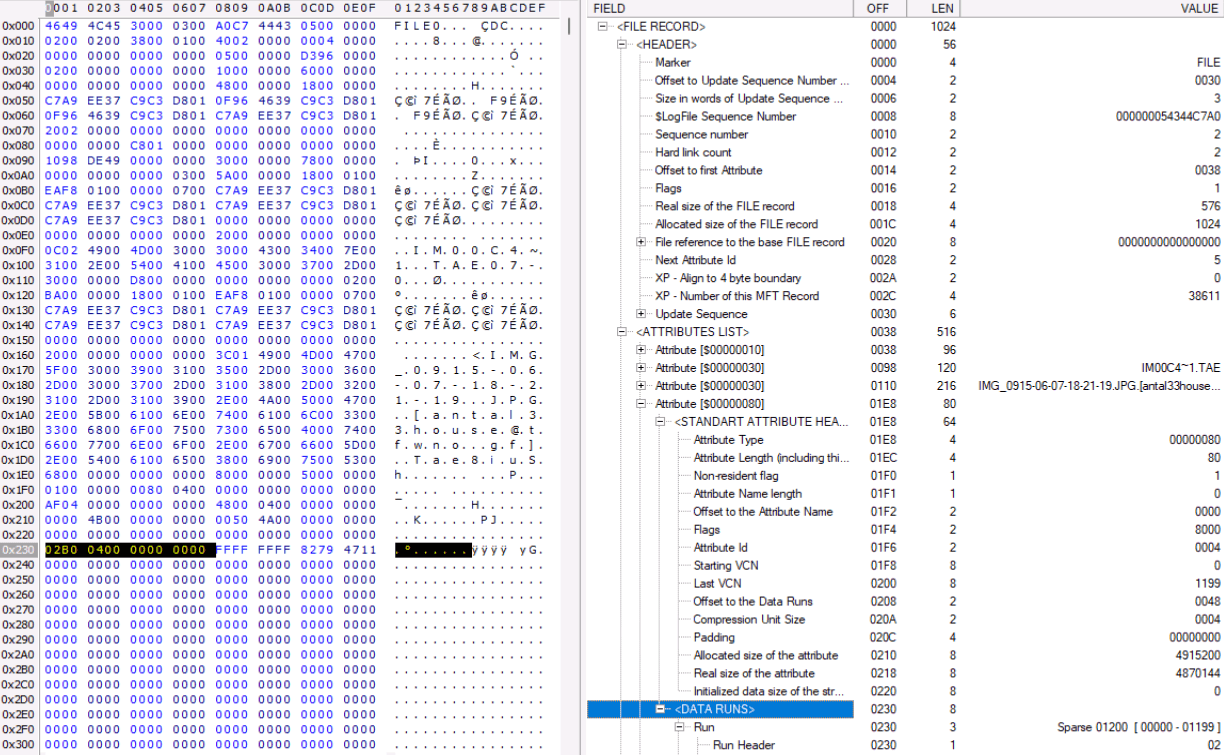

Проведя анализ MFT записей, удалось выявить причину такого содержимого файла:

Как видно, все MFT записи «заражённых» файлов ссылаются на один и тот же произвольный адрес LBA, с разницей только в размере адресуемой области. И, кстати, если бы по этому самому 409 599 997 LBA адресу были бы какие либо данные, например видео, то вместо нулей был бы «белый шум», выглядящий вполне как шифрование. Просмотр самих записей локализовал проблему и дал понимание алгоритма работы вируса:

«Вирус-шифровальщик», или правильнее в данном конкретном случае назвать его «вирус-вымогатель», не произвёл фактического шифрования файлов, а внёс изменения в MFT записи в области DATA RUNS — Run Header и Clusters length. Ну и модифицировал имя и расширение файла, дополнительно. Для того, чтобы вернуть нужные пользователю файлы обратно, нами было предложено два пути решения: подешевле и побыстрее, и подороже и подольше.

Первый вариант заключается в создании логической абстракции по алгоритму «Все занятые на основе анализа bitmap сектора, минус сектора, занятые немодифицированными файлами», с дальнейшим анализом полученной абстракции путём нахождения известных сигнатур файлов. Так называемое RAW, или «черновое восстановление». Но не обычное, а с контролем целостности поддерживаемых типов файлов. По итогу выполнения этого типа работ, восстановление файлов заражённых вирусом шифровальщиком получается без структуры каталогов и оригинальных имён файлов.

Второй вариант заключается в создании посекторной копии диска, написании и отладке на этой копии исполняемого скрипта к 010Editor, который проведёт обратную модификацию MFT записей, по итогу чего восстановление файлов заражённых вирусом вымогателем получится полным, с оригинальными именами и структурой папок и подпапок.

Восстановление файлов после вируса шифровальщика BlackBit

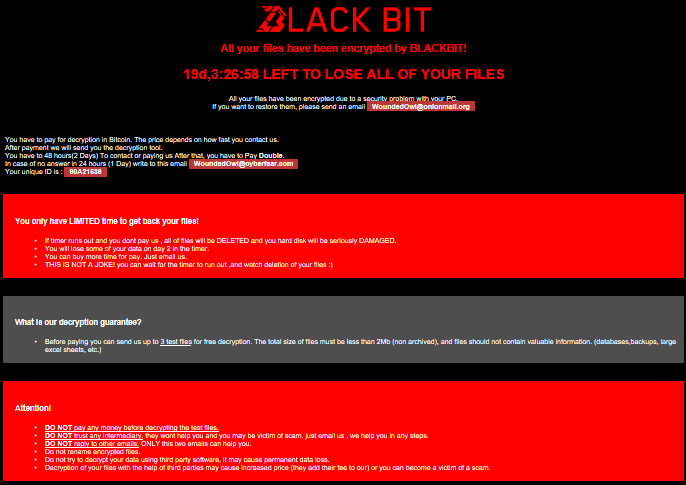

Из Севастополя прислали SSD диск, заражённый вирусом «Black Bit». Всё по-классике, изменение имён файлов и их расширений на подобное «[WoundedOwl@onionmail.org][SystemID]FileName.BlackBit», зловещие сообщения вида:

Замена метки тома на «Locked by BlackBit»:

И в каждой папке файл с именем «Restore-My-Files.txt» и содержимым:

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: WoundedOwl@onionmail.org

You can also contact us in Telegram: @WoundedOwl

In case of no answer in 24h, send e-mail to this address: WoundedOwl@cyberfear.com

All your files will be lost on DATE.

Do not go to recovery companies or contact third parties, they are just middlemen who will make money off you and cheat you.

They secretly negotiate with us, buy decryption software and will sell it to you many times more expensive or they will simply scam you.

Your SYSTEM ID : ХХХХХХХ

Что в переводе звучит как:

!!!Все ваши файлы зашифрованы!!!

Не обращайтесь в компании по восстановлению и не связывайтесь с третьими лицами, они всего лишь посредники, которые заработают на вас деньги и обманут вас.

Они тайком договариваются с нами, покупают софт для расшифровки и продают вам в разы дороже или просто вас разводят.

Прочитав такие возмутительные инсинуации, моя реакция могла быть только одна:

Получив от заказчика оплату работ по предварительному анализу, начал изучать вопрос. В данном случае таблица размещения файлов изменениям не подвергалась, если не считать переименования файлов и их расширений. Первые сектора файлов представляют собой типичный для шифрования или иных модификаций, типа наложения XOR маски, «белый шум».

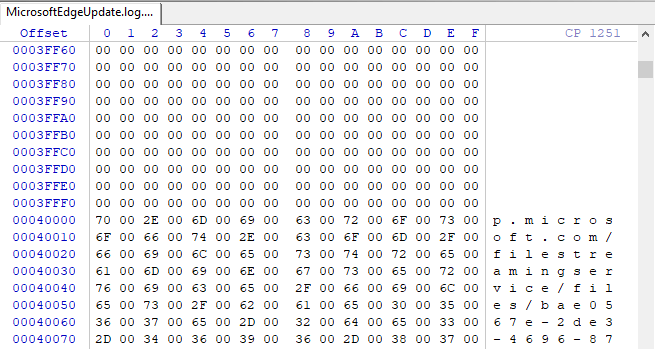

Однако, дальше выяснилось интересное. Все более-менее большие файлы были модифицированы не полностью, а только по 0x00040000h смещение, что равняется 512-ти секторам по 512 байт каждый. На примере файла-лога XML граница прекрасно различима визуально.

Дальнейшее изучение структуры данных в области метафайлов показало наличие любопытного файлика «Cpriv.BlackBit»:

С уникальным для тома диска содержимым, похожим на публичный ключ шифрования (public key), но в действительности являющийся маской XOR, которая накладывается на сектор для эмуляции его шифрования:

Собственно, уже на этом этапе стал понятен алгоритм работы вируса и нарисовались пути решения проблемы. При заражении вирус помещает в корень диска файл с ксор-маской, которая для быстроты работы вируса накладывается на первые 512 секторов файлов, попутно их переименовывая и помещая в каждый каталог файл с требованием выкупа.

Поскольку заказчику необходимо было срочно восстановить повреждённый вирусом шифровальщиком файл базы данных 1С, вся работа по восстановлению бухгалтерии заняла несколько минут и заключалась в обратном переименовании файла «1Cv8.1CD» и замене его повреждённого заголовка на неповреждённый, взятый из старого бэкапа.

Для восстановления остальных файлов потребовалось гораздо больше времени. Первым делом был сделан полный клон диска и все дальнейшие работы проводились уже на этой копии. Дальше был написан скрипт, который расксоривает начальные сектора и переименовывает файлы обратно.

Восстановление информации после вируса вымогателя Faust (Phobos)

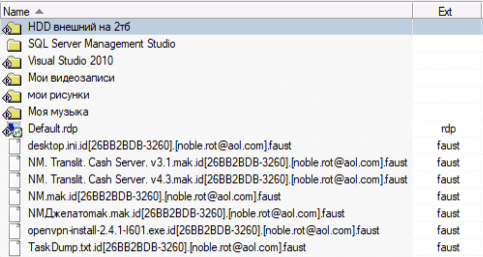

Очередная заявка на восстановления в виде пары SSD дисков из Пятигорска. Из-за криворуких системных администраторов злоумышленники воспользовавшись RDP доступом к ПК заразили все файлы шифровальщиком, который изменил расширение заражённых файлов на *.faust

Тут вирус «фауст» поработал изобретательнее. Мелкие файлы зашифрованы полностью, а вот с большими дело хуже. По привычному 0х40000h смещению нули,

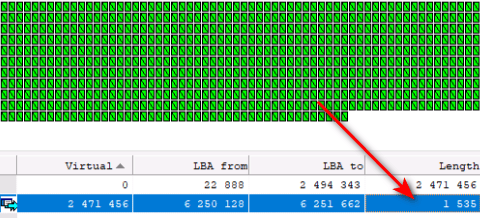

и к каждому файлу дописано примерно одинаковое количество секторов в конец файла в виде отдельного фрагмента заполненного «белым шумом» с адресацией на кластеры в общем массиве в начале LBA пространства диска:

Размер дописанного «хвоста» превышает занулённый заголовок в 4 раза. При наличии типовых неуникальных заголовков восстановление пользовательских данных после заражения вирусом «faust» большого труда не представляет и все 1С базы данных пользователя были нами успешно восстановлены.

Восстановление данных после вируса вымогателя ELPACO

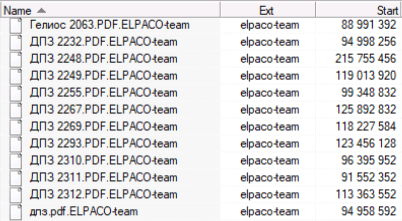

Алгоритм работы вируса-шифровальщика «эльпако» схож с «блек-битом», с той разницей что чаще всего вместо XOR маски применяется AES шифрование. К именам файлов добавляется расширение «ELPACO-team», кроме заголовка модифицируется так же конец файла, в поле «decryption ID» содержится открытый ключ шифрования, на основе которого компилируется дешифратор.

Вирус «Elpaco» довольно часто «сбоит» во время работы и портит некоторые файлы, нередко к нам обращались пострадавшие от воздействия «эльпако-тим» граждане и организации, заплатившие вымогателям и получившие дешифратор который расшифровал только 10-20% данных. Если дешифратор запускался на копии заражённого диска, в ряде случаев удавалось существенно улучшить результат восстановления, если же у «компьютерщиков» хватало ума запускать дешифратор на оригинале, то невосстановленные данные безвозвратно портились. Связано это с тем, что вирус помимо заголовка и «хвоста» портит каждый N кластер и далеко не всегда дешифратор корректно исправляет эту проблему.

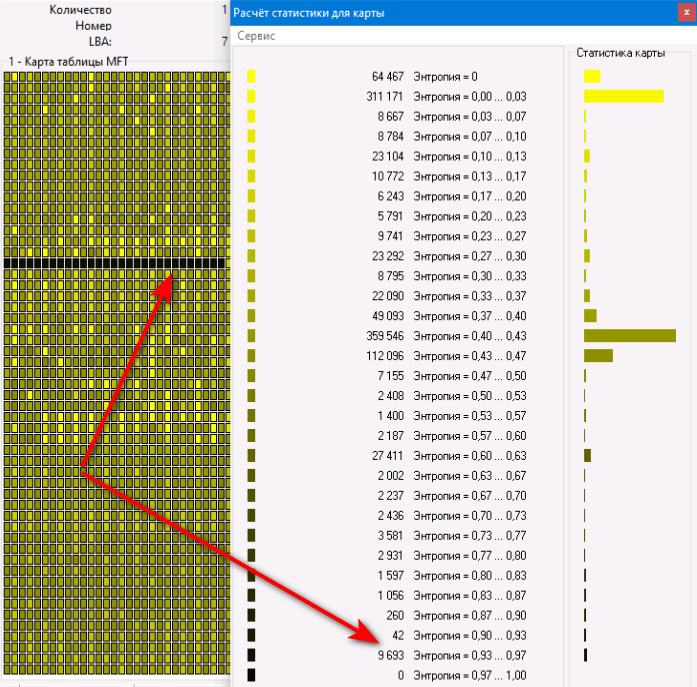

На этом скриншоте пример эвристического анализа таблицы размещения файлов NTFS MFT, где наглядно видно наличие модифицированного вирусом кластера и его длина 128 секторов по 512 байт каждый в виде содержимого с высоким уровнем энтропии. Поэтому с файлами большого размера, в частности с базами данных 1С *.dt или sql *.mdf, после отработки купленного у вымогателей дешифратора могут быть проблемы, не смотря на то, что «маленькие» файлы корректно расшифровываются.

P.S. В ряде случаев предварительные работы по анализу путём создания и передачи образа могут быть выполнены удалённо с помощью нашей специализированной программы Easy Disk Image

Читать так же:

Восстановление данных VeraCrypt, TrueCrypt и Bitlocker

Как устроено шифрование VeraCrypt, TrueCrypt и Bitlocker, методы расшифровки и восстановления

Восстановление данных с Seagate Secure SED

Как получить доступ к пользовательским файлам на Seagate Secure (SED) дисках

Здравствуйте!

Поделитесь скриптом для разблокировки этого шифровальщика или помогите с разблокировкой файлов. Спасибо!

Заполняйте форму заявки на сайте, описывайте подробно проблему, посмотрим чем сможем помочь.

Словил Blakbit, хочу сам восстановить фалы, можете направить на путь истинный?

У меня аналогичная проблема. Можете помочь?

Необходимо восстановить файлы после вируса-шифратора, в результате шифрования файлы приобрели расширение *.itrz. Если это могло бы помочь процессу имеются в наличии образцы пар файлов оригинал-зашифрованный.

Добрый день. Информация на 4-х физических серверах компании зашифрована. Доступны диски С, остальные диски на серверах не доступны, переделаны в формат RAW. Файлы с них достать и посмотреть расширение не можем. На рабочем столе файлы readme.txt с вымогательством. В корне диска С папки сrypt и decrypt На виртуальные серверы, развернутые на физических серверах, доступа нет, что там — непонятно. Предполагаем — то же самое. Нет доступа к почтовому серверу, нет доступа к 1С программам и т.д. Как-то сможете помочь в таком случае?

шифровальшик Decrypt.rz@zohomail есть возможность расшифровки?

Приносите, сделаем.

Обнаружил шифровальщик, кроме основного компьютера, он поработал с файлами указанного NAS, который был подключен сетевым диском. Расширения файлов ELPACO-team. Более всего важны личные фотографии

Попал на компьютер шифровальщик, в текстовом файле (Decryption_INFO) текст: Hello my dear friend (Do not scan the files with antivirus in any case. In case of data loss, the consequences are yours) Your data is encrypted ELPACO-team Unfortunately for you, a major IT security weakness left you open to attack, your files have been encrypted The only method of recovering files is to purchase decrypt tool and unique key for you. If you want to recover your files, write us 1) eMail — de_tech@tuta.io 2) Telegram — @Online7_365 Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software — it may cause permanent data loss. We are always ready to cooperate and find the best way to solve your problem. The faster you write — the more favorable conditions will be for you. Our company values its reputation. We give all guarantees of your files decryption. Хотелось бы расшифровать их. Компьютер домашний, но есть мои рабочии файлы на нем.

Видел Ваш пост, нужно помощь по восстановлению базы 1с, шифровальщика я прервал, но не знаю как быть дальше, я вижу в удаленных файлы, но ХЗ что с ними делать.

Также там были огромные копии бэкапы акрониса, т.е. врядли их успели шифрануть все физически.

Your decryption ID ELPACO-team eMail — de_tech@tuta.io Telegram — @Online7_365

Добрый день, словили шифровальщика, файлы теперь с расширением elpaco-team. Сможете помочь?

Конечно, приносите, сделаем.

Реально дешифровать возможно диск с Elpaco-team? Куда приносить диск?

Восстановить повреждённые вирусом данные реально, адрес смотреть на сайте в разделе «контакты» при необходимости выбрав нужный город в списке.

Словили шифровальщика вирус ELPACO team, файлы теперь с расширением elpaco-team. Сможете помочь дешифровать файлы 1С?

Оказываем администрированию частникам и организациям. Обращаются и по дешифровке. На данный момент есть заказ на устранение последствий работы «Эльпако». Систему и БД восстановили из бекапов, а с диском документов проблемы — никто его не копировал. Есть техническая возможность предоставить удаленный доступ на «чистую» машину с этим диском.

Добрый день! Ситуация такая. Диск SSD Samsung на сервере в рейде. Взломали сервер и все файлы формата 1С зашифровали. Обратился по контактам указанным в сообщении. Вымагатели запросили 40 тысяч после оплаты сбросили прогу которая разблакирует но она в архиве который запаролен. Начали просить ещё перевёл им ещё 30 вымогают денег дальше пароль не дают. Сможете ли вы помочь? На диске ничего не удаляли и не переписывали.

После вирусной атаки все файлы имеют расширение *.CiN46spJA А так же везде файл CiN46spJA.README.txt BOBCAT RANSOMWARE

Добрый день. Данные на сервере зашифровались шифровальщиком BlackHunt. Нужна помощь в восстановлении данных (форматы word, pdf, exel и подобные)

Файлы на жестких дисках (в НАСе их два, какой именно они марки/модели не помню), все файлы сегодня зашифровались в формат L0CK3D, также в каждой папке появился файл рид.ми (с описанием на англ. языке как действовать чтобы дешифровать файлы)

добрйы день, зашифровали сервера, прям как у вас в статье написано — Восстановление файлов после вируса шифровальщика BlackBit

можете помочь нам?

Зашифровались данные на внешнем жестком диске вирусом C3rb3r. Добавилось расширение L0CK3D. Возможно ли восстановить данные?

Попались на Trojan.Encoder.31074 (Lockbit 3)

Сможете расшифровать?

Добрый день! После disk cryptor возможно ли восстановить данные? злоумышленник попал в сеть и зашифровал

Вирус вымогатель ELENOR_corp изменил офисные файлы — ворд ексель. по предварительному анализу (по описанию на вашем сайте) — зашифрованы в больших файлах файлах только заголовки — причем они присутствуют только не с начала файла — а после набора нескольких страниц кода

Добрый день, получилось расшифровать? Попался такой же.

Предположительно, сегодня ночью офисные компьютеры, включая сервера, были заражены вирусом шифровальщиком loplup(?) На каждой компьютере зашифрованы все файлы, включая частично системные. Судя по всему, произошло заражение всех компьютеров в домене, за исключением контроллеров домена. На каждом компьютере к названию файлов было добавлено в конце .loplup… Идентификационный номер на каждом компьютере свой